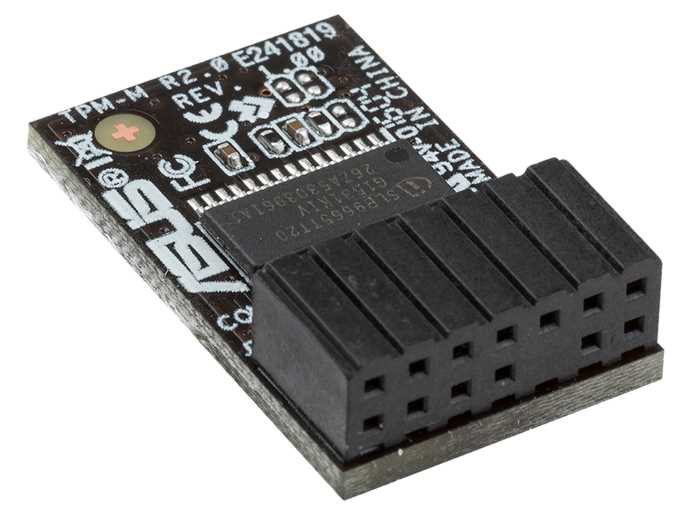

Trusted Platform Module (TPM) – это аппаратный модуль, предназначенный для обеспечения дополнительного уровня безопасности компьютерной системы. TPM является частью материнской платы компьютера и представляет собой микроконтроллер, который выполняет различные функции, связанные с криптографической защитой данных и аутентификацией.

Основная задача TPM – защита конфиденциальных данных и ключей, используемых для шифрования информации. Модуль предоставляет надежные механизмы для хранения и генерации криптографических ключей, а также обеспечивает контроль доступа к ним. Кроме того, TPM позволяет проверять целостность системы, что помогает предотвратить вмешательство злоумышленников.

Использование TPM может быть полезным в различных сценариях: от защиты данных на персональном компьютере до обеспечения безопасной работы сервера. В случае компьютеров TPM может использоваться для защиты данных на жестком диске или осуществления двухфакторной аутентификации. В серверных средах TPM может быть использован для защиты ключей шифрования баз данных или контроля целостности операционной системы.

- Раздел 1: Знакомство с Trusted Platform Module (TPM)

- Подраздел 1.1: Что такое Trusted Platform Module (TPM)?

- Подраздел 1.2: Как работает Trusted Platform Module (TPM)?

- Подраздел 1.3: Защита данных с использованием Trusted Platform Module (TPM)

- Раздел 2: Функции Trusted Platform Module (TPM)

- Подраздел 2.1: Хранение и управление защищенными ключами

- Подраздел 2.2: Аутентификация и установка доверия

- Подраздел 2.3: Контроль целостности и защита от подмены

- Раздел 3: Использование Trusted Platform Module (TPM)

Раздел 1: Знакомство с Trusted Platform Module (TPM)

Основное предназначение TPM — защита от угроз, связанных с уязвимостями аппаратного и программного обеспечения. Модуль TPM выполняет ряд функций, включая хранение и генерацию криптографических ключей, шифрование данных и аутентификацию пользователей. Благодаря встроенным механизмам аппаратной защиты, TPM может быть использован для защиты от таких угроз, как физические вторжения, злоумышленный доступ к данным и утрату целостности системы.

TPM также обеспечивает возможность запуска и проверки надежности компьютера при загрузке системы (Integrity Measurement Architecture), что позволяет обнаруживать и предотвращать изменения в загрузочных процессах и операционной системе.

Модуль TPM работает независимо от операционной системы, то есть его функциональность доступна на аппаратном уровне и может быть использована в любой операционной среде. Однако для работы с TPM требуется поддержка со стороны операционной системы и приложений. В настоящее время многие операционные системы, такие как Windows, Linux и macOS, поддерживают TPM и предоставляют возможности его использования.

TPM имеет ряд преимуществ, которые делают его незаменимым для обеспечения безопасности компьютерных систем и данных. Во-первых, TPM обеспечивает высокоуровневую защиту от физического доступа к данным и аппаратным уязвимостям. Во-вторых, TPM позволяет создавать и хранить криптографические ключи, которые могут быть использованы для шифрования и аутентификации данных. В-третьих, TPM предоставляет специализированные функции проверки целостности, которые позволяют обнаруживать и предотвращать изменения в системе.

| Преимущества TPM: |

| 1. Защита от физического доступа к данным и компьютеру |

| 2. Хранение и генерация криптографических ключей |

| 3. Шифрование и аутентификация данных |

| 4. Проверка целостности системы и обнаружение изменений |

Подраздел 1.1: Что такое Trusted Platform Module (TPM)?

Основной принцип работы TPM заключается в создании и хранении криптографических ключей, которые используются для проверки подлинности и шифрования данных. Эти ключи хранятся внутри TPM и недоступны для внешнего мира, что делает их более защищенными от несанкционированного доступа.

TPM может выполнять различные задачи, связанные с безопасностью компьютера. Он может проверять целостность операционной системы и загрузочного процесса, защищать пароли и личные данные пользователей, а также предоставлять защищенное хранение и передачу информации.

Одной из важных функций TPM является возможность создания «измерительных значений» (аттестационных значений), которые позволяют проверить, что компьютер не был подвергнут взлому или модификации системных файлов. Это помогает предотвратить атаки на операционную систему и обеспечить надежность работы компьютера.

TPM является стандартом, разработанным Trusted Computing Group (TCG), и активно используется в современных компьютерах и ноутбуках. Он обеспечивает дополнительный уровень безопасности и защиты данных, что особенно важно в условиях современных угроз и растущей числа кибератак.

Подраздел 1.2: Как работает Trusted Platform Module (TPM)?

TPM использует аппаратное обеспечение для хранения криптографических ключей и выполняет операции шифрования и дешифрования непосредственно на уровне микропроцессора. Это делает его более надежным и защищенным, чем программное обеспечение, которое можно подвергнуть взлому или изменению.

TPM также содержит программное обеспечение, которое контролирует доступ к защищенным данным и выполняет аутентификацию пользователей. Он может проверять целостность системы и оповещать о любых изменениях, которые могут указывать на возможную атаку.

Одним из ключевых преимуществ TPM является его способность предотвращать несанкционированный доступ к данным и защищать их от потенциальных угроз. Он может быть использован для шифрования информации на уровне жесткого диска или файловой системы, а также для подписывания и проверки электронных документов.

TPM также может использоваться для создания безопасных цифровых подписей и аутентификации пользователей, что повышает безопасность операций в сетевой среде. Он обеспечивает защиту от угроз со стороны злоумышленников, таких как вредоносное программное обеспечение, фишинг и фальсификация данных.

Использование TPM позволяет организациям и пользователям повысить уровень безопасности и защитить свои данные от возможных угроз. Он обеспечивает непрерывную защиту и контроль над системой, устраняя уязвимые места и повышая надежность компьютера или устройства.

Подраздел 1.3: Защита данных с использованием Trusted Platform Module (TPM)

TPM имеет ряд функций, связанных с защитой данных. Прежде всего, он используется для хранения криптографических ключей и сертификатов. Таким образом, TPM обеспечивает защиту данных путем шифрования информации и предотвращает несанкционированный доступ к ним.

Другой важной функцией TPM является контроль целостности данных. Он может создавать и хранить хэш-суммы файлов, которые позволяют определить, были ли они изменены или подделаны. Это особенно полезно в случаях, когда данные требуют особой защиты, например, при передаче через несколько узлов сети.

TPM также предоставляет возможность проверки идентичности системы. Это достигается с помощью создания уникального идентификатора системы, который может быть использован для проверки, что система является подлинной и не была подменена или скомпрометирована.

Однако, использование TPM требует предварительной настройки и установки соответствующего программного обеспечения. Вам может потребоваться настроить параметры TPM в БИОСе вашего компьютера или установить специальные драйверы и приложения для работы с TPM.

| Преимущества использования TPM для защиты данных: |

|---|

| 1. Защита криптографических ключей и сертификатов. |

| 2. Контроль целостности данных. |

| 3. Проверка идентичности системы. |

TPM является мощным инструментом для обеспечения безопасности данных. Его использование может быть особенно полезным в случаях, когда требуется защитить конфиденциальные данные или предотвратить несанкционированный доступ к информации. Однако, для использования TPM необходимо правильно настроить и установить соответствующее программное обеспечение.

Раздел 2: Функции Trusted Platform Module (TPM)

Trusted Platform Module (TPM) представляет собой аппаратный компонент, встроенный в различные устройства, который обеспечивает дополнительный уровень безопасности и защиты данных. TPM выполняет следующие важные функции:

1. Хранение и защита ключей: TPM обеспечивает безопасное хранение ключей и паролей. Он генерирует уникальные ключи, необходимые для шифрования данных, и обеспечивает их защиту от несанкционированного доступа.

2. Шифрование данных: TPM предоставляет возможность шифрования и расшифровки данных на уровне аппаратуры. Это позволяет обеспечить конфиденциальность информации даже в случае компрометации программного обеспечения или операционной системы.

3. Цифровая подпись и аутентификация: TPM поддерживает использование цифровых подписей для подтверждения подлинности и целостности данных. Он также позволяет проводить аутентификацию устройств или пользователей, используя механизмы открытых ключей.

4. Защита загрузчика и операционной системы: TPM может обеспечить проверку целостности загрузчика и операционной системы при старте устройства. Это позволяет обнаружить и предотвратить внедрение злонамеренного программного обеспечения или изменение системных файлов.

5. Защита от атак методом отказа печати: TPM может управлять ограничением доступа к конфиденциальной информации в случае нескольких неверных попыток ввода пароля или ключа. Это помогает предотвратить атаки методом подбора пароля.

Таким образом, Trusted Platform Module (TPM) обеспечивает целостность, конфиденциальность и безопасность данных, а также помогает предотвратить атаки, связанные с нарушением компьютерной системы. Это делает TPM важным элементом в защите информации и обеспечении безопасности устройств.

Подраздел 2.1: Хранение и управление защищенными ключами

TPM обеспечивает безопасное хранение ключей шифрования и аутентификации, используемых для различных целей, включая защиту паролей, шифрование диска и подпись данных. При использовании TPM, ключи хранятся в защищенной области микроконтроллера и не могут быть доступны для внешних атак или несанкционированного доступа.

TPM также обеспечивает функции аутентификации и цифровой подписи. Он может генерировать криптографические ключи и подписывать данные с использованием этих ключей. Открытый ключ TPM может быть использован для проверки подписи и аутентификации устройства или пользователя.

Для использования TPM необходимо иметь соответствующее программное обеспечение и драйверы. Они обеспечивают взаимодействие с TPM и позволяют управлять ключами и выполнять криптографические операции. Кроме того, существуют специальные приложения и библиотеки, которые упрощают работу с TPM и предоставляют высокоуровневые API для выполнения различных задач.

Хранение и управление защищенными ключами с помощью TPM является надежным и безопасным подходом к обеспечению конфиденциальности данных и защите системы от внешних угроз. Вместе с TPM, пользователи и разработчики могут строить надежные системы и приложения, которые обеспечивают высокий уровень безопасности и защиты.

Использование TPM дает возможность:

- Хранить ключи в защищенной области TPM, которая недоступна для внешних атак и несанкционированного доступа;

- Генерировать и использовать криптографические ключи для различных целей, таких как аутентификация и шифрование;

- Подписывать данные с использованием ключей TPM и проверять подлинность этих данных;

- Упростить работу с TPM с помощью специального программного обеспечения и библиотек, которые предоставляют высокоуровневые интерфейсы и функции.

Подраздел 2.2: Аутентификация и установка доверия

TPM использует публичные и приватные ключи для аутентификации. Публичные ключи могут быть переданы другим участникам системы или применены для проверки данных, подписанных владельцем приватного ключа. Когда владелец приватного ключа аутентифицируется с помощью TPM, возможны различные методы проверки его подлинности, такие как биометрические данные или пароль.

Кроме того, TPM может использоваться для установки доверия в системе. Например, TPM может сообщать системе об обнаружении изменений в программном или аппаратном обеспечении, что позволяет выявить внесение вредоносных изменений. TPM также может предоставлять функции проверки подлинности и целостности программного обеспечения и данных, что повышает доверие к системе в целом.

Все эти механизмы аутентификации и установки доверия помогают создать надежные системы, предотвращающие несанкционированный доступ и утечку данных. TPM является важным инструментом для обеспечения более высокого уровня безопасности и защиты информации в различных сферах, включая финансовые учреждения, государственные учреждения и корпорации.

Использование TPM требует специального программного обеспечения, которое взаимодействует с TPM и реализует необходимые механизмы аутентификации и проверки подлинности. Важно также помнить, что TPM является только одной из многих мер безопасности, и должен использоваться в сочетании с другими средствами защиты, чтобы обеспечить полную безопасность системы.

Подраздел 2.3: Контроль целостности и защита от подмены

Trusted Platform Module (TPM) обеспечивает надежную защиту от подмены и контроль целостности данных. Встроенные в TPM механизмы позволяют обнаруживать и предотвращать попытки подмены или изменения данных на уровне аппаратной платформы. Это дополняет существующие методы защиты, такие как антивирусное программное обеспечение и фаерволы.

TPM осуществляет контроль целостности благодаря системе хэширования. Внутри модуля TPM хранится специальный секретный ключ, называемый Endorsement Key (EK). Для каждого уникального элемента конфигурации аппаратной платформы генерируется уникальный ключ, называемый Platform Configuration Register (PCR). Когда данные на аппаратной платформе изменяются, TPM обновляет значение PCR, используя систему хэширования, и проверяет целостность данных.

TPM также предоставляет возможность проверять цифровые подписи и сертификаты. Это особенно полезно для обнаружения подмены программного обеспечения и операционной системы. При загрузке системы TPM проверяет цифровую подпись операционной системы и убеждается в ее подлинности. Таким образом, даже если злоумышленник смог получить доступ к системе и модифицировать загрузчик операционной системы, TPM обнаружит эту подмену и предотвратит запуск поддельной операционной системы.

| Преимущества использования TPM для контроля целостности: | Преимущества использования TPM для защиты от подмены: |

|---|---|

| • Предотвращение нежелательных изменений в системе | • Обнаружение и предотвращение попыток подмены программного обеспечения и операционной системы |

| • Гарантия, что запускаемое программное обеспечение не было изменено | • Защита от использования поддельной операционной системы, с целью получения несанкционированного доступа |

| • Доверие в целостность системы даже при атаках на уровне аппаратуры | • Обнаружение и предотвращение вторжений на ранних стадиях |

Раздел 3: Использование Trusted Platform Module (TPM)

Для использования Trusted Platform Module (TPM) вам понадобится поддерживающий его аппарат и операционная система, способная работать с данной технологией. Отметим, что большинство современных операционных систем, таких как Windows 10, предоставляют встроенную поддержку TPM и позволяют использовать его функционал без необходимости устанавливать дополнительное программное обеспечение.

Одной из основных функций Trusted Platform Module (TPM) является обеспечение безопасного хранения и управления ключами шифрования. TPM может генерировать и хранить симметричные и асимметричные ключи, обеспечивая их защиту от несанкционированного доступа. Это позволяет использовать TPM для различных задач, таких как защита данных, аутентификация пользователя или обеспечение безопасного взаимодействия между компьютерами в сети.

Кроме того, Trusted Platform Module (TPM) поддерживает функции контроля целостности системы. Он может создавать и хранить хэш-суммы целостности операционной системы и других компонентов компьютера, и затем проверять их на предмет изменений при запуске системы. Это обеспечивает защиту от возможности внедрения вредоносных программ и изменения системных файлов, что делает TPM незаменимым инструментом для обеспечения безопасности операционной системы.

Для использования Trusted Platform Module (TPM) необходимо настроить его в операционной системе и создать и управлять ключами безопасности. Вам понадобится доступ к BIOS или UEFI-настройкам компьютера, где вы можете включить TPM и настроить его параметры. После этого вы сможете использовать TPM в своих программах или операционной системе для защиты данных и обеспечения безопасности системы.