Команда nmap является одним из наиболее популярных инструментов сканирования сети, который широко используется в информационной безопасности и системном администрировании. Это мощный инструмент, который позволяет исследовать устройства в сети, определять открытые порты и уязвимости, а также собирать информацию о системе и сервисах, работающих на удаленных хостах.

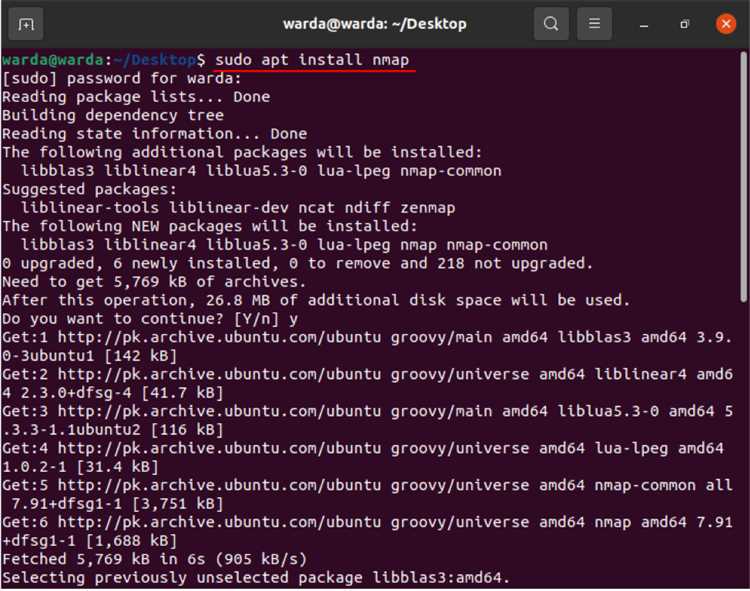

Для начала использования команды nmap вам необходимо установить ее на вашей операционной системе, которая поддерживает эту утилиту. Затем вы можете начать работу с nmap, используя командную строку. Основной синтаксис команды nmap выглядит следующим образом: nmap [опции] {хост/хосты}.

Однако перед использованием команды nmap важно понимать, что сканирование сети без разрешения может быть незаконным и может нарушать политику безопасности сети. Поэтому рекомендуется получить согласие от владельца сети или системного администратора перед сканированием. Кроме того, необходимо быть внимательными и осторожными при интерпретации результатов сканирования, так как они могут быть неточными или вводить в заблуждение.

Что такое команда nmap

Команда nmap представляет собой мощный инструмент, который позволяет анализировать сети с использованием различных техник сканирования. Он может быть использован для исследования сетевых устройств, проверки наличия открытых служб и определения конфигурации портов.

Кроме того, nmap может использоваться для проверки безопасности сети и обнаружения уязвимостей. Он может сканировать сети для поиска незащищенных служб, возможных слабых мест и несанкционированного доступа.

Основными возможностями команды nmap являются:

- Сканирование сети на наличие активных хостов.

- Определение открытых портов и используемых служб.

- Выявление операционной системы запущенных устройств.

- Проверка наличия уязвимостей и обнаружение слабых мест в сети.

- Создание карты сети и ее топологии.

Вместе с этим, команда nmap предоставляет множество параметров и настроек, которые позволяют адаптировать ее функционал к конкретным потребностям и требованиям анализа сетей и систем. Она может работать как из командной строки, так и в виде графического интерфейса.

Использование команды nmap требует некоторого опыта и знания основ сетевой безопасности. Рекомендуется использовать этот инструмент в рамках законодательства и с согласия владельцев сетей и устройств.

Преимущества использования команды nmap

| Преимущество | Описание |

|---|---|

| Многофункциональность | Команда nmap позволяет проводить различные типы сканирований, такие как сканирование портов, определение операционной системы, обнаружение сервисов и т.д. Это делает ее универсальным инструментом для исследования сети. |

| Скорость | Nmap оптимизирована для работы с большими сетями и может сканировать сотни и даже тысячи хостов в короткие сроки. Это позволяет быстро и эффективно проанализировать состояние сети. |

| Гибкость | С помощью nmap можно настраивать различные параметры сканирования, такие как типы сканирования, порты для сканирования, время ожидания и т.д. Это позволяет выполнять точные и целенаправленные сканирования с различными целями. |

| Открытое программное обеспечение | Nmap является программой с открытым исходным кодом и доступна для бесплатного использования. Это делает ее доступной для широкого круга пользователей и позволяет вносить изменения и дополнять ее функциональность в соответствии с потребностями. |

| Активная поддержка сообщества | Команда nmap имеет большое сообщество пользователей и разработчиков, которое активно обсуждает и улучшает программу. Если у вас возникнут вопросы или проблемы, вы всегда сможете найти помощь и поддержку в сообществе. |

Все эти преимущества делают команду nmap незаменимым инструментом для администраторов сети и исследователей безопасности. С ее помощью можно получить полное представление о сетевой инфраструктуре и выявить потенциальные уязвимости, что поможет обеспечить безопасность и эффективность сети.

Повышение безопасности сети

Одним из таких средств является использование команды nmap. Команда nmap позволяет анализировать сеть и определять открытые порты, уязвимости и другую информацию о системах в сети. Это помогает выявить потенциальные уязвимости и принять меры по их устранению.

Кроме использования nmap, для повышения безопасности сети рекомендуется следующие меры:

- Использование межсетевых экранов (firewalls) – это средство, которое позволяет контролировать входящий и исходящий трафик в сети. Он позволяет блокировать нежелательные соединения и защищать сеть от внешних атак.

- Регулярное обновление программного обеспечения – устаревшее программное обеспечение может содержать уязвимости, которые могут быть использованы злоумышленниками для атак. Регулярное обновление и установка патчей помогут устранить эти уязвимости и повысить безопасность сети.

- Сетевая сегментация – разделение сети на отдельные сегменты поможет установить более гранулированные правила безопасности и предотвратить распространение атак внутри сети.

- Сложные пароли – использование сложных паролей поможет предотвратить подбор паролей злоумышленниками и повысить безопасность системы.

- Обучение пользователей – проведение обучающих программ для пользователей о правилах безопасности в сети поможет снизить риск атак, связанных с ошибками пользователей.

- Резервное копирование – регулярное резервное копирование данных поможет восстановить систему в случае атаки или сбоя.

Повышение безопасности сети является длительным и непрерывным процессом. Необходимо постоянно обновлять меры безопасности и следить за новыми угрозами и уязвимостями.

Определение активных узлов

Для определения активных узлов в сети можно использовать следующую команду:

nmap -sn 192.168.0.0/24

В данном примере мы указываем IP-адрес сети (192.168.0.0) и маску подсети (/24). Ключ -sn означает «сканирование без портов» и позволяет определить активные узлы без необходимости сканирования отдельных портов.

После выполнения команды nmap выведет список активных узлов, включая IP-адреса и MAC-адреса устройств. Также будет указано количество узлов, которые были просканированы, и время, затраченное на сканирование.

Определение активных узлов может быть полезно в различных ситуациях. Например, если вы хотите проверить, какие устройства подключены к вашей домашней сети, или если вы администрируете корпоративную сеть и хотите отслеживать активность устройств в ней.

Команда nmap предоставляет множество других возможностей, связанных с определением активных узлов, таких как сканирование определенных портов, сканирование по диапазону IP-адресов и использование различных опций и флагов. Изучение этих возможностей поможет вам более глубоко изучить сети и обеспечить их безопасность.

Идентификация открытых портов

Nmap позволяет определить открытые порты на удаленном хосте, сканируя их и анализируя ответы. После сканирования nmap выведет список открытых портов, а также информацию о службах, которые прослушивают эти порты.

Чтобы произвести сканирование открытых портов, введите следующую команду в терминале:

nmap -p <порты> <IP-адрес>Вместо <порты> укажите список портов, которые вы хотите просканировать, а вместо <IP-адрес> укажите IP-адрес целевого хоста.

В результате выполнения команды nmap вы получите информацию о состоянии каждого порта: открыт, закрыт или фильтрован. Для идентификации служб, прослушивающих открытые порты, можно использовать опцию -sV:

nmap -p <порты> -sV <IP-адрес>Команда nmap проанализирует ответы открытых портов и попытается определить службы, которые их прослушивают. Результаты будут выведены в виде списка соответствующих служб для каждого порта.

Использование команды nmap для идентификации открытых портов позволяет получить ценную информацию о сети, ее состоянии и службах, работающих на конкретных портах. Это может быть полезно для анализа безопасности, обнаружения уязвимостей и определения работы сетевых сервисов.

Основные возможности команды nmap

Команда nmap предоставляет множество функций и возможностей, которые делают ее одним из самых популярных инструментов для сканирования и анализа сетей. Вот некоторые из основных возможностей, которые можно использовать с помощью команды nmap:

- Определение открытых портов: Команда nmap может сканировать сеть и обнаружить открытые порты на целевых узлах. Это позволяет установить, какие сервисы и службы доступны на конкретном узле.

- Идентификация операционной системы: Nmap может также определить операционные системы, которые работают на узлах в сети. Это полезно для анализа структуры сети и определения уязвимостей, связанных с конкретной операционной системой.

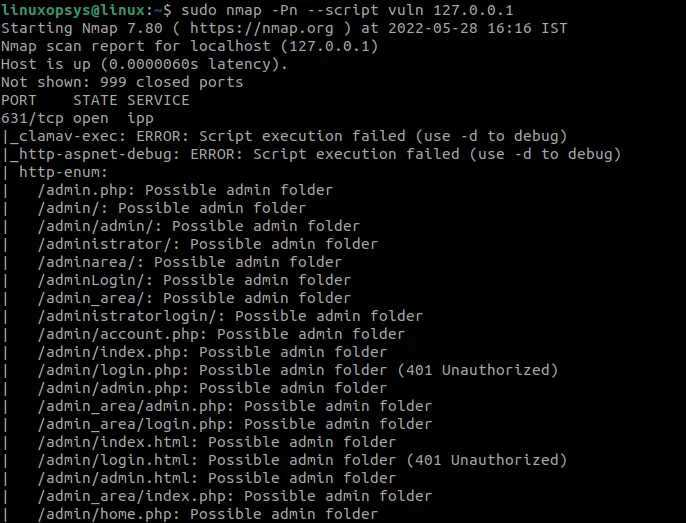

- Обнаружение уязвимостей: Команда nmap может выполнять сканирование на наличие уязвимостей на целевых узлах. Она может использовать различные скрипты и базы данных уязвимостей для определения потенциальных проблем безопасности.

- Сканирование сетевых служб: Nmap может сканировать сетевые службы, чтобы определить, какие службы доступны и какие версии они используют. Это полезно для анализа безопасности и настройки сети.

- Гибкие опции сканирования: Команда nmap предоставляет множество гибких опций сканирования, которые позволяют настроить сканирование сети в соответствии с индивидуальными потребностями и требованиями.

Это только некоторые из основных возможностей команды nmap. Она также поддерживает другие функции, такие как сканирование операционных систем, сканирование DNS и многое другое. Но даже эти базовые возможности делают команду nmap мощным инструментом для обнаружения и анализа сетей.

Сканирование портов

Существуют различные типы сканирования портов:

- Сканирование TCP портов: Это наиболее распространенный тип сканирования. Nmap отправляет TCP-пакеты на целевой хост и анализирует ответы, чтобы определить, открыт ли порт.

- Сканирование UDP портов: Используется для сканирования портов, которые используют UDP-протокол, такие как DNS и DHCP. UDP сканирование менее надежно, так как UDP не предоставляет подтверждения доставки пакетов.

- Сканирование ACK портов: Это тип сканирования, в котором Nmap отправляет TCP-пакеты с установленным флагом ACK без установленного флага SYN. Этот тип сканирования может быть полезен для определения фаервола или фильтрации портов.

Чтобы выполнить сканирование портов с помощью nmap, вы можете использовать следующий синтаксис команды:

nmap [опции] [диапазон IP] [порты]Например, чтобы выполнить сканирование TCP портов на хосте с IP-адресом 192.168.1.1, вы можете использовать следующую команду:

nmap 192.168.1.1Это простой пример, и nmap имеет множество опций и функций, которые позволяют выполнять более сложные сканирования портов. Учитывайте, что сканирование портов без разрешения может быть незаконным и нерекомендуемым.

Использование команды nmap для сканирования портов может быть полезным инструментом для обеспечения безопасности сети и быстрого определения служб, которые могут быть уязвимыми для атак.