В наше время развитие информационных технологий несет с собой как плюсы, так и минусы. Одним из потенциальных рисков является атака «человек посередине» — метод хакерской атаки, который может привести к серьезным последствиям для индивидуальных пользователей и организаций. В данной статье мы рассмотрим основные принципы и методы такой атаки, а также предложим меры защиты от нее.

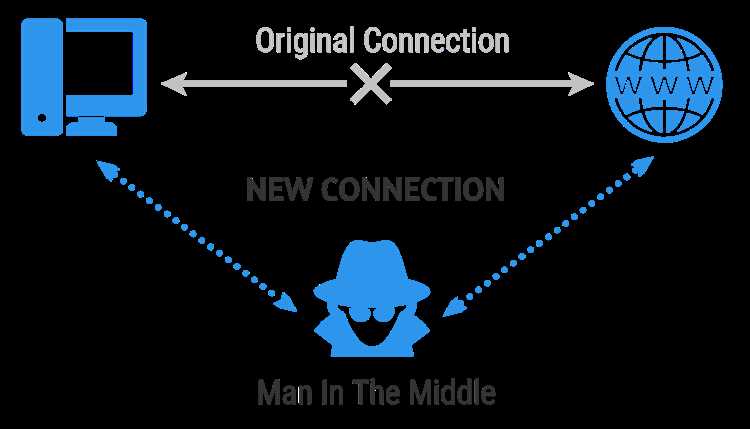

Атака «человек посередине» — это метод, при котором злоумышленник вмешивается в процесс передачи данных между двумя сторонами и контролирует все коммуникации между ними. Подобный вид атаки может быть осуществлен как в рамках локальной сети, так и через общедоступные сети, такие как Интернет. Чаще всего атакующий использует специальное программное обеспечение, которое позволяет перехватывать и изменять передаваемую информацию.

Атака «человек посередине» может привести к серьезным последствиям, таким как кража личных данных, утечка конфиденциальной информации, взлом аккаунтов и даже финансовые потери. Основным принципом этой атаки является то, что злоумышленник имеет возможность перехватывать информацию и вмешиваться в процесс коммуникации без ведома обеих сторон.

Однако есть несколько эффективных мер защиты от атаки «человек посередине». Во-первых, рекомендуется использовать безопасные протоколы передачи данных, такие как HTTPS, которые обеспечивают шифрование информации между клиентом и сервером. Во-вторых, следует повысить осведомленность пользователей о возможных угрозах и обучить их базовым правилам безопасности в сети.

Что такое атака «человек посередине»?

Атаки «человек посередине» могут встречаться в различных сценариях. Например, злоумышленник может перехватить и подделать пользовательские данные, когда они передаются через незащищенные сети Wi-Fi или публичные сети Интернета. Также, злоумышленник может использовать фишинговые атаки для стимулирования пользователей к посещению поддельных веб-сайтов и перехватывания их личной информации, такой как логины, пароли, номера кредитных карт и другие конфиденциальные данные.

- Злоумышленник может использовать атаку MiTM для записи и анализа трафика между двумя сторонами, поиск и извлечение ценной информации, такой как финансовые данные, бизнес-секреты и личные сведения.

- В целях проведения атаки MiTM, злоумышленник может также подделывать сетевые сертификаты, чтобы заставить жертву доверять злоумышленному серверу и раскрыть свои данные.

Для защиты от атаки «человек посередине» необходимо использовать надежные методы шифрования, проверять сертификаты серверов, подключаться только к защищенным Wi-Fi-сетям, а также следить за подозрительными активностями и внимательно относиться к предоставлению личной информации в Интернете.

Определение атаки

При выполнении атаки «человек посередине» злоумышленник может перехватывать, изменять или подделывать данные, передаваемые между участниками коммуникации. К сожалению, для жертв атаки часто сложно определить, что коммуникационный канал был скомпрометирован.

Атака «человек посередине» может быть выполнена различными способами: от использования вредоносных программ и эксплоитов до создания поддельных точек доступа Wi-Fi или поддельных веб-сайтов.

Для защиты от атаки «человек посередине» необходимо использовать надежные методы шифрования данных, установку доверенных сертификатов, обеспечение безопасной передачи паролей, а также обучение пользователей основам кибербезопасности и методам обнаружения подозрительной активности.

Цели и последствия атаки

Последствия такой атаки могут быть катастрофическими для организации или пользователей. Злоумышленник владеет доступом к ценным данным, таким как пароли, финансовая информация, конфиденциальные документы. Это может привести к утечкам информации, финансовым потерям, нарушению доверия клиентов и партнеров.

Как работает атака «человек посередине»?

Атака «человек посередине» (Man-in-the-Middle), также известная как MITM, представляет собой метод атаки, при котором злоумышленник активно слушает, перехватывает и возможно изменяет коммуникацию между двумя сторонами, не вызывая подозрении ни у одной из них. Злоумышленник встраивается в середину коммуникационного канала между отправителем и получателем, притворяясь отправителем для получателя, и наоборот, чтобы перехватить и изменить передаваемую информацию.

Процесс работы атаки начинается с того, что злоумышленник захватывает контроль над промежуточным узлом в сети, через который проходит коммуникация. Этот узел может быть роутером, прокси-сервером или любым другим промежуточным устройством. Затем злоумышленник создает параллельную фиктивную связь с отправителем и получателем и начинает перенаправлять трафик между ними через себя.

Злоумышленник при этом может производить различные манипуляции с данными, например, перехватывать пароли, логины, сессионные ключи, а также внедрять вредоносное ПО или изменять передаваемые сообщения. Для того чтобы не вызывать подозрений, злоумышленник может использовать сертификаты, которые созданы с помощью специальных атакующих инструментов, что позволяет подделывать легитимность своего присутствия.

Атака «человек посередине» является одной из самых опасных угроз безопасности, особенно при передаче чувствительной информации, такой как пароли, банковские данные или персональная информация. Уменьшить риск такой атаки можно использованием надежных криптографических протоколов и защитой сетевого трафика при помощи шифрования. Также важно использовать надежные сертификаты и быть внимательным к возможности поддельного сайта или другой коммуникации.

Перехват трафика

Перехват трафика может осуществляться разными способами. Например, с помощью специальных программных или аппаратных решений, которые позволяют злоумышленнику прослушивать и записывать передаваемые данные.

Для защиты от перехвата трафика необходимо использовать средства шифрования. Шифрование позволяет защитить данные, делая их непригодными для чтения третьими лицами. Кроме того, важно также обеспечить защиту сети и использовать только надежные и проверенные протоколы передачи данных.

Дополнительной мерой защиты может быть использование виртуальной частной сети (VPN). VPN обеспечивает безопасное подключение к удаленной сети, шифруя весь передаваемый трафик. Это позволяет установить надежное соединение и защитить данные от возможного перехвата.

Модификация данных

Атака «человек посередине» может быть использована для модификации передаваемых данных между отправителем и получателем. Злоумышленник, располагая промежуточным доступом к сети или используя вредоносное программное обеспечение, может изменить данные, передаваемые между двумя сторонами без их ведома. Такая модификация данных может привести к серьезным последствиям и нарушению работы системы.

Для защиты от модификации данных важно использовать надежные методы шифрования и аутентификации. Шифрование помогает защитить данные от несанкционированного доступа, а аутентификация позволяет проверить целостность и подлинность передаваемых данных.

Кроме того, использование цифровых подписей и сертификатов может существенно повысить безопасность передаваемых данных. Цифровая подпись позволяет убедиться в том, что данные не были изменены после подписи, а сертификат подтверждает подлинность идентификатора отправителя данных.

| Метод защиты данных | Описание |

|---|---|

| Шифрование данных | Использование алгоритмов шифрования для скрытия содержимого передаваемых данных. |

| Аутентификация данных | Проверка целостности и подлинности передаваемых данных с использованием контрольных сумм и хеш-функций. |

| Цифровые подписи | Механизм проверки целостности и подлинности данных, использующий асимметричное шифрование и электронные подписи. |

| Сертификаты | Документы, выдаваемые доверенными центрами сертификации, подтверждающие подлинность идентификатора отправителя данных. |

Важно также обновлять и поддерживать программное обеспечение на предмет устранения уязвимостей, которые могут быть использованы злоумышленниками для модификации данных. Регулярные обновления и применение патчей помогут уменьшить риски подобных атак.

Меры защиты от атаки «человек посередине»

Для защиты от атаки «человек посередине» существуют несколько эффективных мер:

1. Использование защищенных сетевых соединений.

Для передачи конфиденциальной информации необходимо использовать сетевые соединения, защищенные протоколами шифрования, такими как SSL или TLS. Они обеспечивают конфиденциальность и целостность передаваемых данных, а также защиту от атаки «человек посередине».

2. Проверка подлинности сертификатов.

При посещении веб-сайтов или использовании приложений, необходимо внимательно проверять подлинность сертификатов безопасности. Наличие верного сертификата гарантирует, что информация передается через защищенное соединение и не попадет в руки злоумышленника.

3. Обновление программного обеспечения.

Злоумышленники часто эксплуатируют уязвимости в программном обеспечении для проведения атак. Поэтому, регулярное обновление операционных систем, браузеров, антивирусных программ и других приложений является одной из важных мер безопасности.

4. Использование виртуальных частных сетей (VPN).

VPN создает защищенный туннель для передачи данных через незащищенные общедоступные сети. Он обеспечивает конфиденциальность и защиту от атаки «человек посередине», скрывая реальный IP-адрес пользователя и зашифровывая передаваемые данные.

5. Обучение и осведомление пользователей.

Самой эффективной мерой является обучение пользователей и повышение их осведомленности о возможных угрозах. Пользователи должны знать о рисках атаки «человек посередине» и быть внимательными при передаче своей конфиденциальной информации.

Внедрение этих мер поможет существенно уменьшить риск атаки «человек посередине» и защитить конфиденциальность и целостность информации, которую мы передаем через сети.